SK텔레콤이 해킹으로 인한 가입자 피해가 발생하지 않도록 하기 위한 '유심보호서비스' 등 추가 조치를 이어가고 있는 가운데 이번 해킹이 '심 스와핑' 사건이 가능성이 제기되고 있다.

'심 스와핑'이란 유심(USIM) 정보를 복사해 개인정보나 금융자산을 훔치는 범행으로, 해커는 탈취한 유심을 복제하거나 개인정보를 활용해 개통한 새로운 유심칩을 공기계에 끼워 피해자의 문자와 전화 통화를 대신 받으면서 은행이나 암호화폐 계좌를 가로채는 것이다.

해외뿐 아니라 국내에서도 최근 몇 년 사이에 '심 스와핑'이 의심되는 사건이 40여건 넘게 발생했다. 해커들은 탈취한 유심을 이용해 암호화폐 계좌를 탈취하는데 주로 활용했던 것으로 보여졌다. 2022년 당시 피해자들은 휴대폰이 갑자기 먹통이 되더니 '단말기가 변경됐다'는 알림을 받았고, 이후 수백만원부터 2억7000만원에 이르는 암호화폐를 도난당했다.

이번 SKT 해킹 사고도 유심 정보만 탈취당했다. 유심에는 이동가입자식별번호(IMSI), 단말기 고유식별번호(IMEI), 유심 인증키 등의 정보가 담겨있다. 가입자의 주민등록번호와 주소, 이메일같은 민감한 개인정보는 유출되지 않았다. '심 스와핑'은 민감한 개인정보가 없어도 유심 정보만 있으면 계좌를 충분히 탈취할 수 있기 때문에 추가 피해가 발생할 여지가 충분하다.

이에 SKT는 23일 "최악의 경우 불법 유심 제조 등에 악용될 소지가 있지만 지금까지 유출 정보가 실제 악용된 사례는 확인된 바 없다"며 "당사는 불법 유심 기기 변경 및 비정상 인증 시도 차단(FDS)을 강화하고 피해 의심 징후 발견시 즉각적인 이용정지 및 안내조치를 하고 있어 관련 문제가 발생할 가능성은 매우 낮다"고 밝혔다.

하지만 자세한 사건내용이나 피해현황 등에 대한 조사가 아직 진행중이기 때문에 가입자들은 불안감을 떨치지 못하고 있다. 따라서 SKT 가입자 가운데 암호화폐 자산이 있으면 회사측에서 제시하는 사고예방 수단 외에 다른 방법도 강구해야 한다는 지적이다.

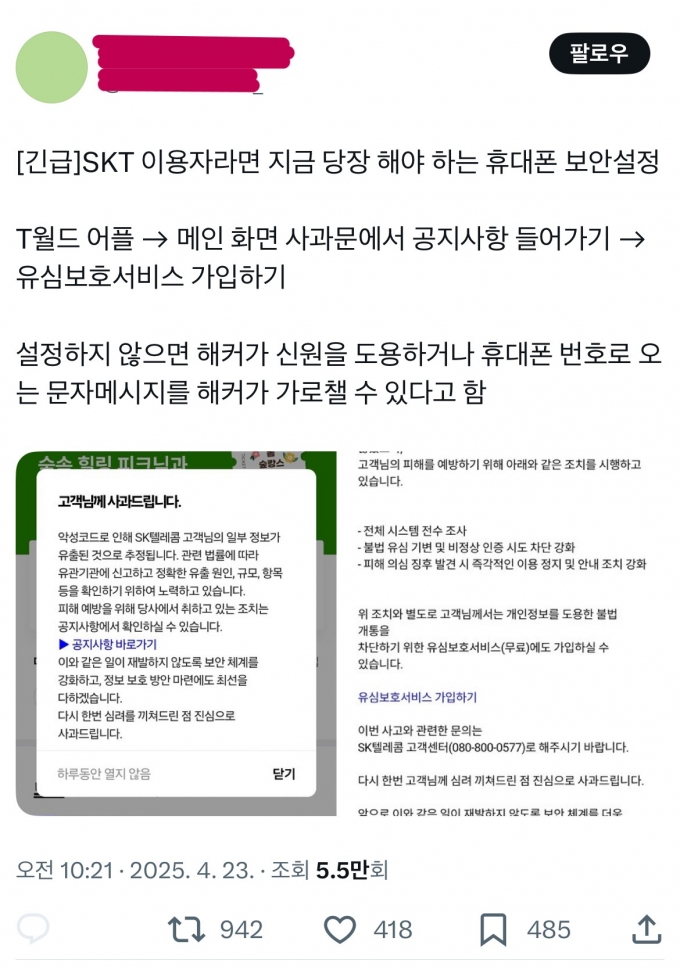

이에 온라인 커뮤니티에서는 '유심보호서비스'에 가입하는 조치 외에 다양한 안전조치 방법들이 공유되고 있다. 해커들이 해외망을 이용해 침투할 것에 대비해 해외에서 통신이용을 차단하는 서비스를 등록하거나 휴대폰 운영체제에서 유심 비밀번호를 설정하는 방법 등이다.

한편 SK텔레콤은 자사 홈페이지나 T월드에서 무료로 '유심보호서비스'를 제공하고 있다. 이 서비스는 가입자 유심에 다른 사람 휴대폰을 장착해 임의 사용되는 것을 막고, 해외에서 음성·문자·데이터 서비스를 이용할 수 없도록 해외로밍을 제한하는 서비스다. SKT는 상반기 중에 '유심보호서비스'를 가입한 상태에서도 로밍서비스를 이용할 수 있도록 시스템을 고도화할 예정이다.

Copyright @ NEWSTREE All rights reserved.